Um belo dia você liga seu computador e, em vez de exibir aquela tela de boas vindas ou coisa parecida, ele apita. Ou, mais apropriadamente, bipa. Se isso ocorrer, esteja certo de duas coisas: a primeira é que algo não vai bem. E a segunda é que a máquina tenta lhe comunicar qual o tipo de defeito ou qual componente é o responsável pelo mau funcionamento.

O problema é que a língua dos bipes tem um vocabulário bastante limitado. Por isso, apenas com bipes a máquina não pode comunicar muita coisa. Mesmo porque, se o vocabulário fosse sofisticado, acabaria atrapalhando ao invés de ajudar, já que você, usuário, teria de decifrar o código dos bipes.

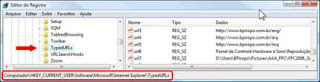

Felizmente – e em geral, pois há exceções – a quantidade de mensagens é limitada e se resume aos poucos componentes que, ao apresentar defeito, podem impedir a partida da máquina. E, melhor ainda: além de poucos, os códigos são mais ou menos padronizados, pois, como eu disse, há exceções; se for esse o caso de sua máquina, você terá de consultar o manual de sua placa-mãe – o que hoje em dia não é muito complicado, pois, com uma boa pesquisa em um mecanismo de buscas tipo Google ou assemelhado, entrando com o modelo da placa-mãe, provavelmente você será levado ao site do fabricante de onde poderá transferir para sua máquina – ou baixar – uma cópia completa do manual, em geral no formato PDF.

Mas deixemos as exceções de lado e vamos nos concentrar naqueles códigos usados pela grande maioria dos fabricantes de placas-mãe. Eles consistem em um ou mais bipes, longos ou curtos, em seqüência. Cada combinação tem um significado. Vejamos quais são.

• SILÊNCIO TOTAL (nenhum bipe) e nenhum sinal de vida da máquina: falta de energia (pode ser externa ou, talvez, um defeito na fonte de alimentação do micro), CPU com defeito ou placas controladoras de periféricos mal encaixadas em seus conectores (slots).

• UM ÚNICO BIPE CURTO: tudo normal, o autoteste de partida foi realizado sem problemas e a máquina deve partir em seguida.

• UM BIPE LONGO SEGUIDO DE UM CURTO: o problema é na placa-mãe. DOIS BIPES CURTOS: erro no chip (circuito integrado) que contém as rotinas do BIOS ou dos procedimentos internos de partida. Se o problema não for físico (hardware), uma atualização do BIOS talvez resolva.

• UM BIPE LONGO SEGUIDO DE UM CURTO: o problema é na placa-mãe.• UM BIPE LONGO SEGUIDO DE UM CURTO: o problema é na placa-mãe.

• UM BIPE LONGO SEGUIDO DE DOIS (OU TRÊS) CURTOS: problema no controlador (placa)

de vídeo.

• TRÊS BIPES LONGOS: erro de teclado.

• BIPES LONGOS QUE SOAM REPETIDAMENTE: um ou mais módulos de memória RAM defeituosos.

• BIPES CURTOS, UM ALTO SEGUIDO DE UM BAIXO, QUE SE REPETEM: superaquecimento da CPU.

Tudo isso é bom saber, mas só adianta se a máquina tiver como se expressar. Ou seja: se o pequeno alto-falante de sistema estiver conectado à placa-mãe. E acontece que hoje em dia, com o advento e disseminação das placas de som, tem muita gente montando computador sem conectar este alto-falante confiando que os sons serão melhor reproduzidos pelas potentes caixas de som ligadas à máquina. O que é verdade, mas tem um efeito colateral indesejado: se algo der errado na partida, as caixas de som estarão inoperantes e os bipes não serão ouvidos. Portanto, certifique-se que o alto-falante de sua placa-mãe está conectado (hoje em dia nem mais alto-falantes eles são: não passam de um pequeno dispositivo cilíndrico ligado por dois condutores ao conector onde são igualmente ligados os controles frontais da máquina). Não custa nada e pode lhe poupar muito aborrecimento, se você precisar identificar um problema na partida do micro.

B.Piropo - Técnicas & Truques

O problema é que a língua dos bipes tem um vocabulário bastante limitado. Por isso, apenas com bipes a máquina não pode comunicar muita coisa. Mesmo porque, se o vocabulário fosse sofisticado, acabaria atrapalhando ao invés de ajudar, já que você, usuário, teria de decifrar o código dos bipes.

Felizmente – e em geral, pois há exceções – a quantidade de mensagens é limitada e se resume aos poucos componentes que, ao apresentar defeito, podem impedir a partida da máquina. E, melhor ainda: além de poucos, os códigos são mais ou menos padronizados, pois, como eu disse, há exceções; se for esse o caso de sua máquina, você terá de consultar o manual de sua placa-mãe – o que hoje em dia não é muito complicado, pois, com uma boa pesquisa em um mecanismo de buscas tipo Google ou assemelhado, entrando com o modelo da placa-mãe, provavelmente você será levado ao site do fabricante de onde poderá transferir para sua máquina – ou baixar – uma cópia completa do manual, em geral no formato PDF.

Mas deixemos as exceções de lado e vamos nos concentrar naqueles códigos usados pela grande maioria dos fabricantes de placas-mãe. Eles consistem em um ou mais bipes, longos ou curtos, em seqüência. Cada combinação tem um significado. Vejamos quais são.

• SILÊNCIO TOTAL (nenhum bipe) e nenhum sinal de vida da máquina: falta de energia (pode ser externa ou, talvez, um defeito na fonte de alimentação do micro), CPU com defeito ou placas controladoras de periféricos mal encaixadas em seus conectores (slots).

• UM ÚNICO BIPE CURTO: tudo normal, o autoteste de partida foi realizado sem problemas e a máquina deve partir em seguida.

• UM BIPE LONGO SEGUIDO DE UM CURTO: o problema é na placa-mãe. DOIS BIPES CURTOS: erro no chip (circuito integrado) que contém as rotinas do BIOS ou dos procedimentos internos de partida. Se o problema não for físico (hardware), uma atualização do BIOS talvez resolva.

• UM BIPE LONGO SEGUIDO DE UM CURTO: o problema é na placa-mãe.• UM BIPE LONGO SEGUIDO DE UM CURTO: o problema é na placa-mãe.

• UM BIPE LONGO SEGUIDO DE DOIS (OU TRÊS) CURTOS: problema no controlador (placa)

de vídeo.

• TRÊS BIPES LONGOS: erro de teclado.

• BIPES LONGOS QUE SOAM REPETIDAMENTE: um ou mais módulos de memória RAM defeituosos.

• BIPES CURTOS, UM ALTO SEGUIDO DE UM BAIXO, QUE SE REPETEM: superaquecimento da CPU.

Tudo isso é bom saber, mas só adianta se a máquina tiver como se expressar. Ou seja: se o pequeno alto-falante de sistema estiver conectado à placa-mãe. E acontece que hoje em dia, com o advento e disseminação das placas de som, tem muita gente montando computador sem conectar este alto-falante confiando que os sons serão melhor reproduzidos pelas potentes caixas de som ligadas à máquina. O que é verdade, mas tem um efeito colateral indesejado: se algo der errado na partida, as caixas de som estarão inoperantes e os bipes não serão ouvidos. Portanto, certifique-se que o alto-falante de sua placa-mãe está conectado (hoje em dia nem mais alto-falantes eles são: não passam de um pequeno dispositivo cilíndrico ligado por dois condutores ao conector onde são igualmente ligados os controles frontais da máquina). Não custa nada e pode lhe poupar muito aborrecimento, se você precisar identificar um problema na partida do micro.

B.Piropo - Técnicas & Truques